يتتبع المتسللون الماهرون والمتطورون الذين ترعاهم الدولة أجهزة هاتف Android للجندي العسكري الشخصي للتجسس على الأنشطة والوصول إلى البيانات. وبحسب البحث الذي أجرته شركة [Lookout & Kaspersky] فقد تم مهاجمة ما يقرب من 100 جندي من الجيش بالبرامج الضارة. وذكرت التقارير أيضا أن "يطلق عليها اسم فيبيرات"هي البرمجيات الخبيثة التي تم استخدامها ل تجسس على الجنود أجهزة الروبوت الخاصة وأنه يسرق البيانات مثل الصور والتسجيلات الصوتية، من خلال الهواتف الذكية المستهدفة.

وقد هاجم الجنود العسكريون الجنود برعاية الدولة المتسللين ماهرا للغاية وأنها قد حصلت على هواتفهم الروبوت الشخصية. وقد استخدم المتسللين البرمجيات الخبيثة المسماة "فيبيرات مدببة" وأنها قد اخترقت في الهاتف الجندي وسرقة البيانات من النوع الذي هو قيمة. وقد صورت البرمجيات الخبيثة الصور و تسجيل المحادثات الصوتية من الأفراد العسكريين 100 تقريبا ، وفقا لبحث [بالمرصاد] وأضاف كاسبيرسكي كذلك.

وفقا لشركة مودوس أوبيراندي فيرم

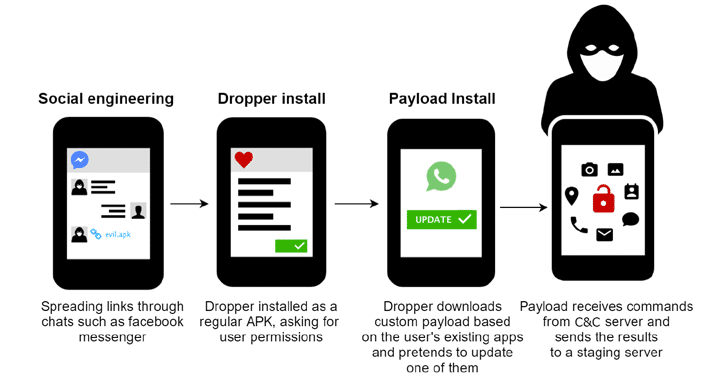

وذكرت منظمة الأمن أن، و قوات الدفاع وقد تم اختراق الهواتف الروبوت الشخصية من خلال أساليب الهندسة الاجتماعية - الجيش تم الاعتداء على الموظفين عبر الفيسبوك رسول وكذلك من خلال الشبكات الاجتماعية من أجل الدخول في الاتصالات مع المتسللين الذين يدعون أن تكون المرأة جذابة في العديد من البلدان مثل كندا وألمانيا وسويسرا.

وكان الجنود يدخلون فخ عن طريق تثبيت نسخة تروجانيزد متعددة ومتاحة بشكل خاص الروبوت تطبيقات الدردشة، سر الدردشة و ييكال برو، للاتصال الفعال وسهل الاستعمال.

وقد استخدمت البرمجيات الخبيثة الخبيثة وسادت مع مساعدة من بالقطارة مخبأة في تطبيقات الهواتف الروبوت مثل لعبة البلياردو، في الأغاني المفضلة، ومواصلة التحرك إلى التطبيق دائرة الرقابة الداخلية، التي عادة ما يتم استخدام المواطنين ل والتي هي متاحة بسهولة في ال متجر Google Play.

ثم يبدأ التطبيق للحصول على الدخول في الهواتف المحمولة الروبوت الجندي المستهدف وأيضا تحميل التطبيق التجسس آخر التي ملثمين كتحديث لتطبيقات موجودة بالفعل بالفعل مثل ال واتساب والدخول في فخ الأشخاص المستهدفين لتمكين الكثير من الأذونات للحصول على المهمة من المراقبة.

وأخيرا، في المقابل، فإنه يخول القراصنة لتنفيذ أوامر الطلب، ومواصلة السماح لهم للحصول على السيطرة الكاملة على الجنود المستهدفين هواتف أندرويد مثل ميكروفون، الكاميرا، إلى تسجيل المحادثات عن بعد والنظر في لقطات الكاميرا الحية.

من ناحية أخرى، فيبيرات أبعد من ذلك يمكِّن البرامج الضارة المخترق لسرقة كمية هائلة من البيانات من الأجهزة المستهدفة وأيضا الحصول على الوصول إلى الموقع الجغرافي, سجلات المكالمات، الصور، الرسائل النصية تجسس والهاتف الخليوي معلومات البرج، وأيضا الحصول على الدخول في البيانات الوصفية الجهاز، تصفح الإنترنت و تاريخ تنزيل التطبيق.

تمكنت قراصنة ماهرا ترعاها الدولة لخلق حرب الاستطلاع على نطاق واسع على الانترنت من خلال استهداف الكثير من أجهزة الهواتف المحمولة الروبوت من مختلف العلامات التجارية مثل سامسونج , HTC, LG و هواوى وغيرها.

وكان المتسللين للحصول على أيديهم على أكثر من ملفات 9000 من أجهزة الهواتف المحمولة التي تستهدف الروبوت والتي تم تحديدها بواسطة باحثين [مرمعين] كانوا في الواقع عاليا الصور المشفرة التي تم التقاطها باستخدام كاميرا الهاتف الخليوي.

وعلاوة على ذلك، لم تكن قوات الدفاع هي الهدف الوحيد. ال حملة الهجمات السيبرانية في شهر يوليو من العام الماضي، ذكر باحثو كاسبرسكي ذلك.

هل تعمل حماس في الواجهة الخلفية؟

ويتولى مسؤولو قوات الدفاع دعمهم كاسبيرسكي لابس & [Lookout] للتحقق من الموضوع ووضع نظرية مفادها أن حماس كانت تنفذ هذه الهجمات الخبيثة في النهاية الخلفية ، على أية حال ، شك الباحثون في هذه النظرية.

وأضاف الباحثون في [نبوءات البحث] كذلك أن الإجمالي هيكل وحدة من التعليمات البرمجية واستخدام بروتوكولات التشفير مثل (تشفير AES و RSA) كان المهاجمون متطورين جدا ".

وأضاف الباحثون أيضا أن حماس ليست مشهورة بأن تكون قدرات الهاتف الخليوي متطورة جدا. فهذا يعني أنها لا يمكن أن تشارك مباشرة في انتشار فيبيرات.

من ناحية أخرى ، لا يزال الجيش الإسرائيلي يراقب عن كثب ويعمل مع [الحارس] & كاسبيرسكي لتتبع الأهداف المصابة ومنع وقوع المزيد من الهجمات، ولكن طريقتهم الوحيدة الوحيدة ل والقتال ضد فيبيرات: لا تستخدم التطبيقات التي تأتي من مصادر خارجية غير موثوق بها.