Hochqualifizierte und hoch entwickelte staatlich geförderte Hacker verfolgen die Android-Geräte des persönlichen Militärsoldaten, um die Aktivitäten auszuspionieren und Zugriff auf die Daten zu erhalten. Laut den Untersuchungen von [Lookout & Kaspersky] wurden fast 100 Soldaten des Militärs mit der Malware angegriffen. Berichten zufolge “Synchronisierte ViperRat"Ist die Malware, die es gewohnt ist Spioniere Soldaten aus private Android-Geräte und es stiehlt weiter die Daten wie Fotos und Audio-Aufnahmen, durch gezielte Smartphones.

Militärsoldaten wurden von der. Angegriffen staatlich geförderte hoch talentierte Hacker und sie haben Zugang zu ihren persönlichen Android-Handys. Die Hacker haben eine Malware namens "Dubbed ViperRat" benutzt und sie haben in das Telefon des Soldaten eingedrungen und die Daten des Typs gestohlen, der wertvoll ist. Die Malware hat die Fotos gestählt und Aufzeichnung der Audio-Gespräche Nach Angaben von [Lookout] und Kaspersky fügte das von fast 100-Militärpersonal hinzu.

Laut der Operandi Sicherheitsfirma Modus Operandi

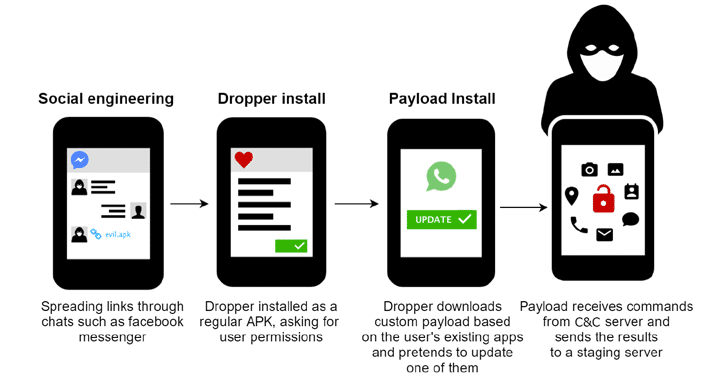

Die Sicherheitsorganisation erklärte, dass Verteidigungsstreitkräfte persönliche Android-Handys wurden durch die Social-Engineering-Methoden kompromittiert - das Militär Personal wurde via Facebook Messenger angegriffen und auch über soziale Netzwerke, um in die Kommunikation mit Hackern einzudringen, die sich als attraktive Frauen vieler Länder wie Kanada, Deutschland und der Schweiz ausgeben.

Die Soldaten kamen in die Trap durch Installieren einer trojanisierten Version von mehreren und besonders zulässig Android-Chat-Apps, SR Chat und YeeCall Pro, für eine effektive und benutzerfreundliche Kommunikation.

Die bösartige Malware wurde mit Hilfe von Dropper in den Android-Apps wie Billiard-Spiel, in Lieblingsliedern, und weiter in der iOS-App, die normalerweise Bürger gewohnt sind und die leicht zugänglich ist, verwendet und sich durchgesetzt das Google Play Store.

Dann wird die App gestartet, um in das Zielsoldat Android Handys und auch eindringen Lade eine andere Spionage-App herunter Das maskierte als Update für die einzelnen bereits vorhandenen Apps wie Whatsapp und geh in die Falle der Zielpersonen um viele Berechtigungen zu ermöglichen, um die Aufgabe der Überwachung zu erledigen.

Schließlich, im Gegenzug, ermöglicht es den Hackern, auf die Nachfrage Befehle zu implementieren, und weiter ermöglichen ihnen die vollständige Kontrolle über die Zielsoldaten Android-Handys wie Mikrofon, Kamera, um zeichne die Gespräche remote auf und schauen Sie sich Live-Aufnahmen an.

Auf der anderen Seite, ViperRat weiter Ermächtigt die Malware des Hackers die riesige Menge der Daten von den Zielgeräten zu stehlen und auch Zugriff auf die Geolokalisierung, Anrufprotokolle, Fotos, Textnachrichten spionieren und Handy-Tower-Informationen, und auch Zugang in die Gerätemetadaten, Surfen im Internet und App-Download-Verlauf.

Die staatlich geförderten geschickten Hacker waren in der Lage, einen weitverbreiteten Online-Aufklärungskrieg zu führen, indem sie auf die zahlreichen Android-Handy-Geräte verschiedener Marken wie z Samsung, HTC, LG und Huawei und andere.

Die Hacker mussten mehr bekommen als 9000 Dateien Von den anvisierten Android-Handys wurden Geräte durch [Ausguck] -Forscher identifiziert, die eigentlich hoch waren verschlüsselte Bilder das wurde mit der Handy-Kamera erfasst.

Darüber hinaus waren die Streitkräfte nicht das einzige Ziel. Das Cyber-Angriffskampagne Die Kaspersky-Forscher haben das im Juli letzten Jahres veröffentlicht.

Ist die Hamas im Backend tätig?

Verteidigungsstreitkräfte haben ihren Wachhund mit der Unterstützung von Kaspersky Labs & [Lookout], um das Problem zu überprüfen und eine Theorie aufzustellen, dass die Hamas diese böswilligen Angriffe am Backend durchgeführt hat. Wie auch immer, die Forscher bezweifelten dies in Bezug auf diese Theorie.

Die [Ausguck] -Forscher fügten weiter hinzu, dass das Ganze Modulstruktur des Codes und Verwendung von Kryptographieprotokollen wieAES & RSA-Verschlüsselung) Die Angreifer waren ziemlich anspruchsvoll. "

Forscher fügten weiter hinzu, dass die Hamas nicht berühmt ist, um hoch entwickelte Handyfähigkeiten zu sein; es bedeutet, dass sie sich nicht direkt an dem Projekt beteiligen können Ausbreitung von ViperRat.

Die IDF hingegen beobachtet und arbeitet immer noch genau mit dem [Ausguck] & Kaspersky, um die infizierten Ziele zu verfolgen und die weiteren Angriffe zu verhindern, aber ihren einzigen Weg zu Kampf gegen ViperRat: Verwenden Sie keine Apps, die von vertrauenswürdigen Drittanbieterquellen stammen.