Los piratas informáticos altamente hábiles y sofisticados patrocinados por el estado están rastreando los dispositivos de teléfono Android del soldado militar personal para espiar las actividades y obtener acceso a los datos. Según la investigación de [Lookout & Kaspersky] declaró que casi 100 soldados de Military han sido atacados con el malware. Los informes también indicaron que “Apodado ViperRat"Es el malware que se ha utilizado para espiar a los soldados dispositivos Android privados y además roba los datos, como fotos y grabaciones de audio, a través de los teléfonos inteligentes específicos.

Los soldados militares han sido atacados por los piratas informáticos altamente hábiles patrocinados por el estado y tienen acceso a sus teléfonos Android personales. Los hackers han utilizado un malware llamado "Dubbed ViperRat" y han penetrado en el teléfono del soldado y robaron los datos del tipo que es valioso. El malware ha fusionado las fotos y grabación de las conversaciones de audio de casi el personal militar de 100, según la investigación de [puesto de observación] y Kaspersky agregó que.

De acuerdo con la firma de seguridad Modus Operandi

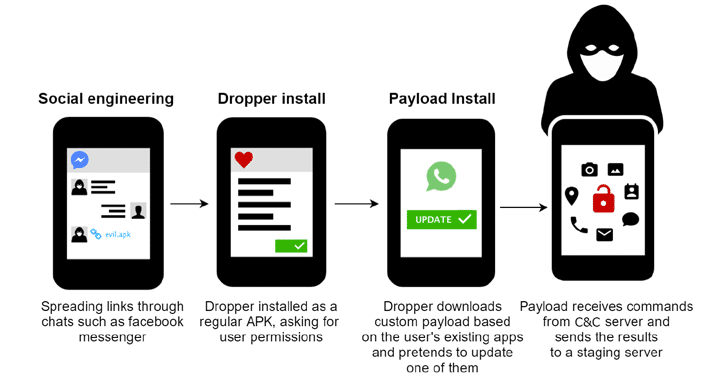

La organización de seguridad declaró que, el Fuerzas de defensa los teléfonos Android personales se han visto comprometidos a través de los métodos de ingeniería social: los militares el personal fue atacado a través de Facebook Messenger y también a través de las redes sociales para ingresar a las comunicaciones con hackers que pretenden ser mujeres tan atractivas de muchos países como Canadá, Alemania y Suiza.

Los soldados se estaban metiendo en el trampa instalando una versión troyanizada de múltiples y particularmente permisible aplicaciones de chat de Android, SR Chat y YeeCall Pro, para una comunicación efectiva y fácil de usar.

El malware malicioso se ha utilizado y prevalecido con la ayuda de un cuentagotas oculto en las aplicaciones de los teléfonos Android, como el juego de billar, en las canciones favoritas, y se ha avanzado a la aplicación iOS, a la que generalmente están acostumbrados los ciudadanos y que está fácilmente disponible en el Google Play Store.

Luego, la aplicación comienza a ingresar en los teléfonos celulares Android del soldado objetivo y también descargar otra aplicación de espionaje que enmascarado como una actualización para las aplicaciones particulares ya existentes como Whatsapp y entrar en el trampa de las personas objetivo para permitir muchos permisos para hacer el trabajo de vigilancia.

Finalmente, a cambio, permite a los piratas informáticos implementar comandos bajo demanda y les permite obtener el control completo de los teléfonos Android de los soldados objetivo, como Micrófonocámara grabar las conversaciones de forma remota y mira las imágenes de la cámara en vivo.

Por otro lado, ViperRat más allá potencia el malware del hacker para robar la gran cantidad de datos de los dispositivos de destino y también obtener acceso a Geolocalización, registros de llamadas, fotos, mensajes de texto espía y la información de la torre del teléfono celular, y también ingresar a los metadatos del dispositivo, navegación por internet y historial de descarga de aplicaciones.

Los hábiles piratas informáticos patrocinados por el estado pudieron crear una guerra de reconocimiento en línea generalizada al apuntar a la gran cantidad de dispositivos de teléfonos celulares Android de varias marcas, como Samsung, HTC, LG y Huawei y otros.

Los hackers tuvieron que tener en sus manos más de Archivos 9000 de los dispositivos de teléfonos celulares Android identificados fueron identificados por investigadores [vigilantes] que en realidad eran altamente imágenes encriptadas que fueron capturados usando la cámara del teléfono celular.

Además, las Fuerzas de Defensa no fueron el único objetivo. los campaña de ciberataque se lanzó en el mes de julio del año pasado, los investigadores de Kaspersky declararon que.

¿Hamas está operando en el backend?

Los oficiales de las Fuerzas de Defensa tienen su perro guardián con el apoyo de Kaspersky Labs & [Lookout] para hacer una verificación sobre el tema y haber hecho una teoría de que Hamas estaba operando estos ataques maliciosos en el back-end. De todos modos, los investigadores lo dudaban con respecto a esa teoría.

Los [vigilantes] investigadores añadieron además que el estructura del módulo de código y el uso de protocolos de criptografía como (Cifrado AES y RSA) los atacantes eran bastante sofisticados ".

Los investigadores agregaron además que el Hamas no es famoso por tener capacidades de telefonía celular bastante sofisticadas; significa que no pueden involucrarse directamente en el propagación de ViperRat.

Las FDI, por otro lado, todavía están observando de cerca y trabajando con el [mirador] y Kaspersky para rastrear los objetivos infectados y para evitar nuevos ataques, pero su única forma de combate contra ViperRat: no use aplicaciones que provienen de fuentes de terceros no confiables.