Des pirates informatiques très habiles et sophistiqués, parrainés par l'État, surveillent les gadgets téléphoniques Android du soldat militaire personnel pour espionner les activités et accéder aux données. Selon les recherches de [Lookout & Kaspersky], près de 100 soldats de l'armée ont été attaqués avec le malware. Les rapports ont également déclaré que «Surnommé ViperRat"Est le malware qui a été utilisé pour espionner les soldats dispositifs android privés et il vole en outre les données telles que les photos et l'enregistrement audio, à travers les smartphones ciblés.

Les soldats militaires ont été attaqués par le hackers hautement qualifiés sponsorisés par l'état et ils ont accès à leurs téléphones Android personnels. Les hackers ont utilisé un logiciel malveillant appelé "Dubbed ViperRat" et ils ont pénétré dans le téléphone du soldat et volé les données du type qui est précieux. Le malware a étiré les photos et enregistrement des conversations audio d'après les recherches de [lookout] et de Kaspersky, a ajouté que près de 100 étaient des militaires.

Selon le cabinet de sécurité Modus Operandi

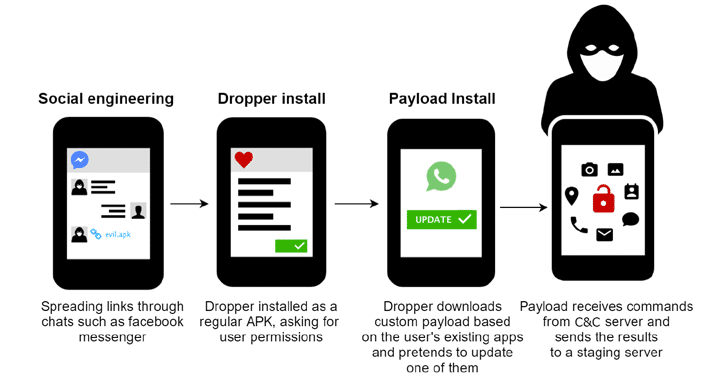

L'organisation de sécurité a déclaré que Forces de défense téléphones Android personnels ont été compromis à travers les méthodes d'ingénierie sociale -le militaire le personnel a été attaqué via Facebook Messenger et aussi par le biais des réseaux sociaux afin de pénétrer dans les communications avec les pirates informatiques qui prétendent être des femmes aussi attirantes dans de nombreux pays comme le Canada, l'Allemagne et la Suisse.

Les soldats entraient dans le piège en installant une version cheval de Troie de multiples et particulièrement admissible applications de chat Android, SR Chat et YeeCall Pro, pour une communication efficace et conviviale.

Le malware malveillant a été utilisé et a prévalu avec l'aide de compte-gouttes caché dans les applications de téléphones Android comme le jeu de billard, dans les chansons préférées, et plus loin dans l'application iOS, que les citoyens sont habitués et facilement disponibles dans la Google Play Store.

Ensuite, l'application commence à entrer dans les téléphones cellulaires android du soldat ciblé et aussi télécharger une autre application d'espionnage cela masqué comme une mise à jour pour les applications déjà existantes telles que WhatsApp et entrer dans le piège des personnes cibles pour permettre beaucoup d'autorisations pour faire le travail de surveillance.

Enfin, en retour, il permet aux pirates de mettre en œuvre sur les commandes de la demande, et leur permettre en outre d'obtenir le contrôle complet sur les téléphones cibles des soldats Android tels que Microphone, caméra, à enregistrer les conversations à distance et regardez dans les images de la caméra en direct.

D'autre part, ViperRat plus loin habilite les logiciels malveillants du pirate pour voler l'énorme quantité de données à partir des appareils ciblés et avoir également accès à la Géo-localisation, journaux d'appels, Photos, messages texte espion et les informations de la tour de téléphonie cellulaire, et également entrer dans les métadonnées de l'appareil, la navigation sur Internet et Historique de téléchargement de l'application.

Les hackers habiles sponsorisés par l'état ont été en mesure de créer une guerre de reconnaissance en ligne généralisée en ciblant l'abondance de téléphones cellulaires android de diverses marques telles que Samsung, HTC, LG et Huawei et d'autres.

Les hackers devaient mettre la main sur plus de Fichiers 9000 des appareils de téléphones cellulaires android ciblés ont été identifiés par [chercheurs] qui étaient réellement très images cryptées qui ont été capturés en utilisant l'appareil photo de téléphone cellulaire.

De plus, les Forces de défense n'étaient pas la seule cible. le campagne de cyber-attaque a lancé au mois de Juillet l'année dernière, les chercheurs de Kaspersky a déclaré que.

Le Hamas opère-t-il à l'arrière-plan?

Les responsables des forces de défense ont leur chien de garde avec le soutien de Kaspersky Labs & [Lookout] pour faire une vérification sur la question et ont fait une théorie selon laquelle le Hamas menait ces attaques malveillantes à l'arrière. Quoi qu'il en soit, les chercheurs en doutaient concernant cette théorie.

Les chercheurs [des guetteurs] ont ajouté que structure du module de code et l'utilisation de protocoles de cryptographie tels que (Chiffrement AES et RSA) les attaquants étaient assez sophistiqués. "

Les chercheurs ont ajouté que le Hamas n'est pas connu pour être très sophistiqué. cela signifie qu'ils ne peuvent pas directement impliquer dans le propagation de ViperRat.

L'IDF, en revanche, surveille de près et travaille avec le [guet] & Kaspersky pour tracer les cibles infectées et pour empêcher les nouvelles attaques, mais leur seul moyen de combat contre ViperRat: n'utilisez pas d'applications provenant de sources tierces fiables.