Hackers patrocinados pelo estado altamente habilidosos e sofisticados estão rastreando os aparelhos de telefone Android do soldado militar pessoal para espionar as atividades e obter acesso aos dados. De acordo com a pesquisa da [Lookout & Kaspersky] afirmou que quase 100 soldados do Exército foram atacados com o malware. Os relatórios também afirmaram que “Apelidado ViperRat"É o malware usado para espionar soldados dispositivos Android privados e rouba ainda mais os dados, como fotos e gravação de áudios, por meio dos smartphones direcionados.

Soldados militares foram atacados pela hackers altamente hábeis patrocinados pelo estado e eles têm acesso aos seus telefones Android pessoais. Os hackers usaram um malware chamado "Dubbed ViperRat" e invadiram o telefone do soldado e roubaram os dados do tipo que é valioso. O malware reforçou as fotos e gravação das conversas em áudio de quase militares da 100, de acordo com a pesquisa de [vigia] e Kaspersky acrescentaram ainda isso.

De acordo com a empresa de segurança Modus Operandi

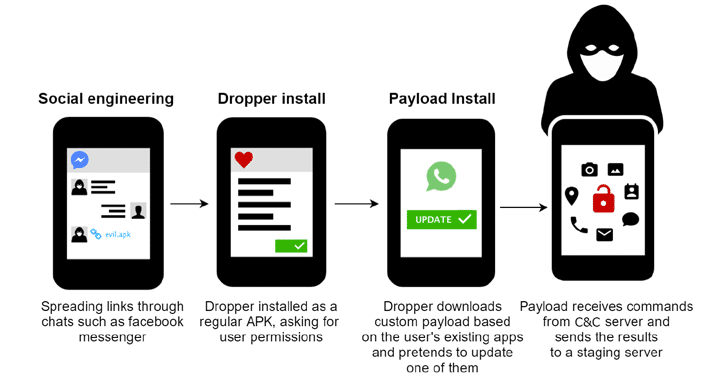

A organização de segurança declarou que, o Forças de Defesa telefones Android pessoais foram comprometidos pelos métodos de engenharia social - os militares funcionários foram atacados via Facebook messenger e também através das redes sociais, a fim de ingressar nas comunicações com hackers, que fingem ser mulheres atraentes em muitos países, como Canadá, Alemanha e Suíça.

Os soldados estavam entrando no interceptar instalando uma versão trojanizada de múltiplas e particularmente admissíveis aplicativos de bate-papo para android, SR Chat e YeeCall Pro, para comunicação eficaz e fácil de usar.

O malware malicioso foi usado e prevaleceu com a ajuda do conta-gotas oculto nos aplicativos para telefones Android, como o jogo de bilhar, nas músicas favoritas, e passa para o aplicativo iOS, ao qual geralmente os cidadãos estão acostumados e facilmente disponíveis. a Google Play Store.

Em seguida, o aplicativo começa a entrar nos celulares Android do soldado-alvo e também baixar outro aplicativo de espionagem que mascaravam uma atualização para aplicativos específicos já existentes, como o Whatsapp, e entram no armadilha das pessoas alvo para permitir muitas permissões para realizar o trabalho de vigilância.

Por fim, em troca, permite que os hackers implementem os comandos sob demanda e permite que eles obtenham o controle completo sobre os soldados-alvo dos telefones Android, como Microfonecâmera grave as conversas remotamente e veja as imagens da câmera ao vivo.

Por outro lado, o ViperRat ainda capacita o malware do hacker roubar a enorme quantidade de dados dos dispositivos de destino e também ter acesso ao Localização geográfica, registro de chamadasfotos mensagens de texto espião e informações da torre do telefone celular, além de obter acesso aos metadados do dispositivo, navegar na internet e histórico de downloads de aplicativos.

Os hackers habilidosos patrocinados pelo estado foram capazes de criar uma guerra de reconhecimento on-line generalizada, visando vários dispositivos de celulares Android de várias marcas, como Samsung, HTC, LG e Huawei e outros.

Os hackers tiveram que pôr as mãos em mais de Arquivos 9000 dos celulares Android direcionados, os dispositivos foram identificados por pesquisadores que eram realmente altamente imagens criptografadas que foram capturados usando a câmera do telefone celular.

Além disso, as forças de defesa não eram o único alvo. o campanha de ataque cibernético lançado no mês de julho do ano passado, os pesquisadores da Kaspersky afirmaram isso.

O Hamas está operando no back-end?

Os oficiais das Forças de Defesa têm seu cão de guarda com o apoio de Kaspersky Labs & [Lookout] para fazer uma verificação sobre o problema e fazer uma teoria de que o Hamas estava operando esses ataques maliciosos no back-end. De qualquer forma, os pesquisadores duvidaram disso em relação a essa teoria.

Os [vigias] pesquisadores acrescentaram ainda que o total estrutura do módulo de código e uso de protocolos de criptografia como (Criptografia AES e RSA) os atacantes eram bastante sofisticados. "

Os pesquisadores acrescentaram ainda que o Hamas não é famoso por ser bastante sofisticado no telefone celular; isso significa que eles não podem envolver-se diretamente no propagação do ViperRat.

O IDF, por outro lado, ainda está observando de perto e trabalhando com o [vigia] e Kaspersky para rastrear os alvos infectados e para evitar novos ataques, mas sua única maneira de combate contra ViperRat: não use aplicativos provenientes de fontes confiáveis de terceiros.