Perseguir ou se aproximar de alguém de maneira furtiva não é uma surpresa para todos. O uso do stalking tecnológico tornou-se um fenômeno que perturbou o número de vidas em todo o mundo e está em ascensão com o advento de peças impressionantes de tecnologia na forma de software de vigilância. Esses tipos de ferramentas que permitem ao usuário fazer vigilância ilícita e intrusiva para manter um olho na vida pessoal de alguém e até nas atividades que ele realiza em seus telefones celulares, gadgets e computadores. Stalkers estão usando mal as peças de tecnologia desenvolvido por razões de controle dos pais ou para fins de monitoramento dos funcionários, juntamente com o consentimento adequado.

“O uso de ferramentas tecnológicas pelos perseguidores é uma prática muito comum atualmente”. O procurador-geral adjunto Perrelli disse isso no XIX aniversário da violência contra as mulheres em um departamento de justiça.

“Não importa o que tenhamos que fazer para mudar o básico desses crimes e ter que desempenhar um papel positivo e eficaz para fazer novos planos para resolver problemas de perseguição, acrescentou ele. “A polícia e nossos colegas do judiciário precisam fazer coisas sérias para erradicar o elemento perseguição e resgatar as vítimas, acrescentou ele.

Tecnologia barata, mas capaz de funcionar para ajudar os perseguidores a monitorar e ameaçar as vítimas, ele disse mais.

Os perseguidores são bastante experientes em tecnologia

Os perseguidores ao longo dos anos estão usando ferramentas tecnológicas contemporâneas para ameaçar as mulheres e violar sua privacidade, mantendo um olho escondido em suas atividades digitais e rastreando sua localização em tempo real. Mas com o passar do tempo e com a ajuda de campanhas de conscientização, as vítimas estão aprendendo as maneiras pelas quais vencer os perseguidores em seu próprio jogo.

De que maneiras os perseguidores estão se aproximando das vítimas

De acordo com o relatório do departamento de justiça, quase um quarto dos 10 milhões de vítimas de perseguição 3.4 nos Estados Unidos relataram perseguição cibernética por meio de rastreamento de e-mail, monitoramento de mensagens instantâneas, via tecnologia GPS e muitos outros tipos de monitoramento eletrônico foram usados para espionar uma das vítimas do 13.

No entanto, as táticas e as circunstâncias são bastante semelhantes, mas com o passar dos anos o acréscimo de tecnologia às vezes engana a aplicação da lei que está com falta de pessoal, pouco resgatada e em treinamento. Stalkers podem usar aplicativos de mídia social como Facebook, Yahoo, WhatsApp, Instagram e muitas outras plataformas para abordar seu alvo por meio de mensagens de texto, arquivos de mídia compartilhados e e-mails também. No entanto, stalkers têm muitos tipos, como cyber stalkers que querem perseguir jovens e mulheres adultas para necessidades sexuais e manipulá-los depois de ter um relacionamento. Perseguidores da vida real que desejam conhecer todas as atividades que suas vítimas realizam na vida real, a fim de assustá-las.

A tecnologia não desenvolveu perseguição, mas fornece assistência

“A tecnologia moderna não levantou o mal de perseguir, mas fez com que mais fácil para os perseguidores atingirem seu alvo de forma convincente De uma maneira furtiva, a diretora do Centro Nacional de Recursos de Perseguição do Centro para Vítimas de Crime Michelle Garcia afirmou isso. Na maioria das vezes a aplicação da lei funcionários não conseguiam entender a tecnologia que foi usado contra a vítima conforme a vítima está relatando.

Como evitar perseguições sem usar a tecnologia?

Se alguém usa ferramentas tecnológicas que ajudam o perseguidor a espionar ou vigiar o telefone celular ou o dispositivo da vítima, seria óbvio que perseguição digital deixará para trás a trilha digital. Vamos supor que o stalker esteja usando o ciberespaço e algum tipo de ferramenta de spyware para rastrear a vítima, é possível que eles possam usar táticas mais baixas também. Os perseguidores são usados para seguir as vítimas usando um veículo, a fim de danificar a propriedade e assustar a vítima. Você pode consertar ferramentas tecnológicas para as vítimas de casa, como câmeras de CFTV, gravador de voz e muitas outras coisas que podem fornecer uma pista sólida para as agências policiais.

Embora as vítimas não possam monitorar os vídeos em tempo real, as câmeras fixas da casa fornecem uma lembrança de que podem fornecer uma evidência de violação de casa. Do outro lado, as vítimas receberam chamadas de voz, mensagens de texto, e-mails e outras coisas do stalker além da primeira coisa que deveriam fazer para controlar seus nervos e não excluir as coisas recebidas por meio de mensagens instantâneas, mensagens de telefone celular e outras. Isso realmente ajudará a aplicação da lei a pegar o culpado em flagrante. As pessoas que foram abordadas por stalkers via Internet, como plataformas de mídia social e outras ferramentas, devem confiar em seus instintos e devem informar as autoridades policiais na primeira vez que forem abordadas.

Que medidas o TheOneSpy tomou para derrotar os perseguidores?

A melhor software de monitoramento de celular e computador acredita no mundo que é justo e livre de todos os predadores on-line e da vida real, incluindo cyber stalkers. O TheOneSpy é basicamente um software de controle dos pais e monitoramento de funcionários que ajuda os pais a ficar de olho em crianças atividades digitais e da vida real e capacita ainda mais os empregadores a capturar funcionários desonestos dentro do horário de trabalho se estiverem fazendo algo suspeito.

No entanto, como o stalking está sendo notícia, os stalkers estão usando as ferramentas tecnológicas do cyber stalking para violar a privacidade on-line e ameaçar a vítima. TheOneSpy tomou ações afirmativas para garantir que nenhum perseguidor possa usar o software parental para vigilância ilícita e intrusiva como perseguição.

Embora o aplicativo para pais para celular nunca tenha sido usado para fins ilegais e tenhamos estabelecido algumas regras antes de oferecer a licença. Nós fazemos processo de verificação do usuário e também o alvo, como filhos e funcionários. Portanto, não há chance de alguém usá-lo para perseguir. No entanto, dando a você o benefício da dúvida, se alguém tiver encontrado o uso do aplicativo de controle parental para perseguir, encerraremos a licença de maneira eficaz e imediata.

Além disso, prestamos assistência ao alvo que eles podem nos enviar reclamar contra o usuário e forneceremos prova para a vítima processar o usuário no tribunal ou deixar agências de aplicação da lei para lidar com o culpado ou com o suposto perseguidor.

O processo de verificação do OneSpy em algumas etapas:

Par de TOS

aplicativo de controle inicial para telefones celulares e computadores não deixe perseguidores usá-lo para perseguir tendo forte método de verificação da seguinte forma.

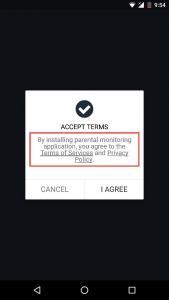

Passo 1

O usuário precisa aceite nossos termos e condições e política de privacidade no momento do processo de assinatura e instalação.

Passo 2

![]()

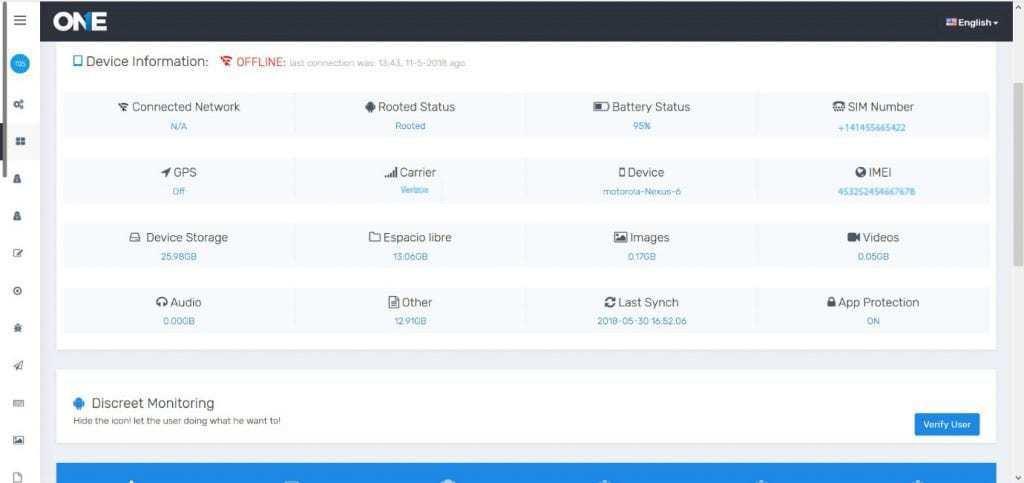

Quando o usuário terminar a instalação do aplicativo para pais do celular no dispositivo de destino, um ícone aparecerá na tela do dispositivo de destino.

Passo 3

O ícone TOS permanecerá visível no gerenciador de aplicativos e mais na barra de tarefas. Em seguida, o usuário deve clicar no símbolo de um ícone conhecido como "cadeado".

Passo 4

O usuário receberá uma janela pop-up que descreve o aplicativo de controle parental ativado no back-end. O ícone permanecerá visível até e, a menos que o usuário queira torná-lo sorrateiro. No entanto, após cada sinal de cadeado das horas 4 a 5 aparecerá no celular ou dispositivo de destino para informar a pessoa de destino que alguém está mantendo um olho escondido em suas atividades ao máximo.

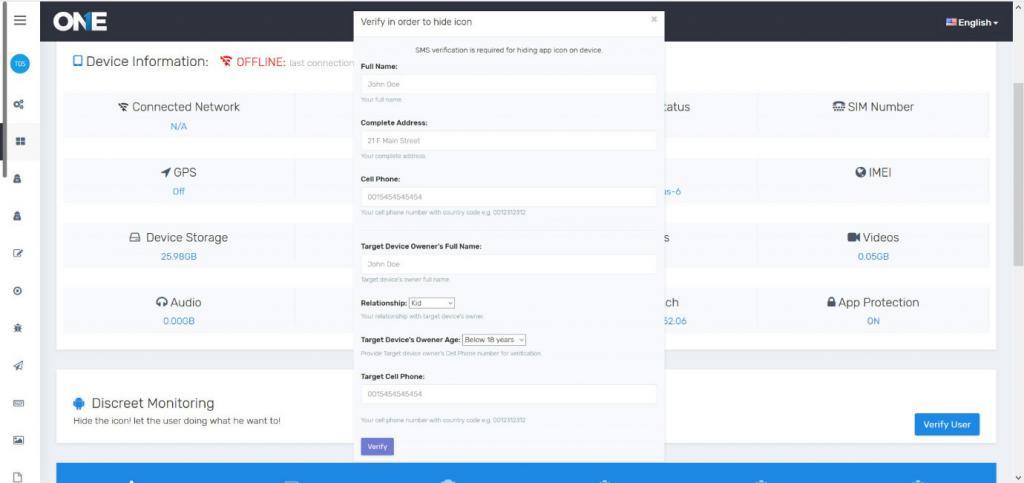

Passo 5

O comprador deve fornecer detalhes completos, como nome, endereço completo, número de contato, nome completo do proprietário do dispositivo de destino, parentesco, como filho ou funcionário, idade do usuário do dispositivo de destino e, em seguida, deve verificar também o número do seu telefone celular. Depois de fim do processo de verificação e todas as informações que o comprador nos forneceu se tornaram realidade, manterão um único processo de verificação e enviarão "Formulário de autorizaçãoCaixa de e-mail do comprador.

O comprador viola a política de privacidade: os Termos de Serviço fornecem assistência completa à vítima

Caso a vítima tenha apresentado uma queixa contra o usuário, entraremos em contato fornecer informações completas do usuário e deixe a vítima e agências de aplicação da lei para lidar com o perseguidor contra o crime de vigilância intrusiva e ilícita.

Conclusão:

TheOneSpy é um software de controle parental que condena a atividade de perseguição e não permite que nenhum usuário utilize o recurso de parentalidade e funcionário software de monitoramento para fins ilegais. Garantimos a proteção dos direitos humanos em termos de privacidade e apoiamos totalmente que a privacidade é o direito fundamental de todas as pessoas em todo o mundo, independentemente da cor, crença e elenco à qual a pessoa pertence.