Высококвалифицированные и изощренные хакеры, спонсируемые государством, отслеживают мобильные устройства Android личного военного солдата, чтобы шпионить за действиями и получить доступ к данным. Согласно исследованию [Lookout & Kaspersky], почти 100 солдат были атакованы вредоносной программой. В отчетах также говорилось, что «Дублированный ViperRat"- это вредоносное ПО, которое использовалось для шпионить за солдатами частных Android-устройств, и он дополнительно похищает данные, такие как запись фотографий и аудио, через целевые смартфоны.

Военные солдаты подверглись нападению со стороны высококвалифицированные хакеры, спонсируемые государством и они получили доступ к своим личным телефонам Android. Хакеры использовали вредоносное ПО под названием «Dubbed ViperRat», и они проникли в телефон солдата и украли данные ценного типа. Вредоносная программа ставила фотографии и запись аудиозаписей почти 100 военный персонал, согласно исследованию [lookout], и Kaspersky далее добавил это.

По данным Modus Operandi Security Firm

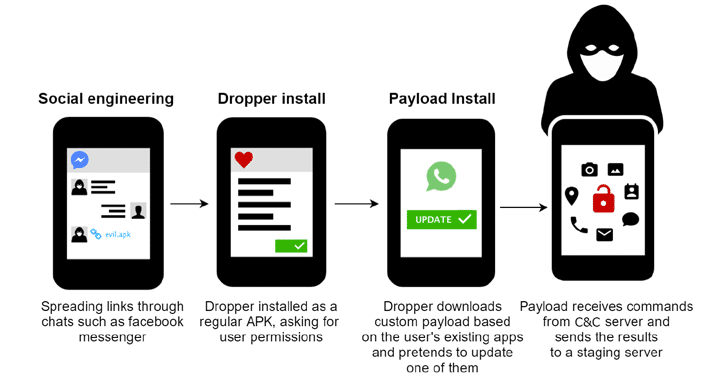

Организация безопасности заявила, что Силы обороны персональные телефоны для Android были скомпрометированы с помощью методов социальной инженерии - военных персонал подвергся нападению через Facebook messenger а также через социальные сети, чтобы проникнуть в коммуникации с хакерами, которые претендуют на роль привлекательных женщин многих стран, таких как Канада, Германия и Швейцария.

Солдаты попадали в ловушку, установив троянизированную версию множественных и особенно допустимых Android-приложения для Android, SR Chat и YeeCall Pro, для эффективного и удобного общения.

Злоумышленное вредоносное ПО использовалось и использовалось с помощью капельницы, скрытой в приложениях для телефонов Android, таких как бильярдная игра, в любимых песнях, и далее продвигалось в приложение iOS, к которому обычно привыкли граждане, и которые легко доступны в Google Play Store.

Затем приложение начинает проникать в мобильные телефоны Android, а также скачать другое приложение для шпионажа который замаскирован как обновление для конкретных уже существующих приложений, таких как Whatsapp, и ловушка целевых лиц чтобы предоставить множество разрешений для выполнения работы по надзору.

Наконец, в свою очередь, он позволяет хакерам реализовывать команды спроса, а также позволяет им получать полный контроль над мобильными телефонами Android Android, такими как Микрофон, камера, записывать разговоры удаленно и посмотреть в живую камеру.

С другой стороны, ViperRat далее позволяет злоумышленнику взломать вредоносное ПО чтобы украсть огромный объем данных с целевых устройств, а также получить доступ к Гео-место, журналы вызовов, фото, текстовые сообщения шпиона и информацию о башне сотового телефона, а также получить доступ к метаданным устройства, интернет-просмотр и История загрузки приложения.

Искусные хакеры, спонсируемые государством, смогли создать широкомасштабную онлайн-разведку, нацелив большое количество устройств сотовых телефонов Android различных брендов, таких как Samsung, HTC, LG и Huawei и другие.

Хакеры должны были получить больше, чем 9000 файлы от целевых устройств сотовых телефонов Android были идентифицированы исследователями, которые на самом деле были зашифрованные изображения которые были захвачены с помощью камеры сотового телефона.

Более того, силы обороны не были единственной целью. кибер-атака запущен в июле месяце прошлого года, исследователи обнаружили это.

Работает ли ХАМАС на бэкэнд?

Должностные лица силовых структур имеют своего сторожевого пса при поддержке Лаборатория Касперского & [Lookout], чтобы проверить проблему и выдвинуть теорию о том, что ХАМАС управлял этими злонамеренными атаками на заднем конце. Во всяком случае, исследователи сомневались в этой теории.

Исследователи [смотрителей] также добавили, что общий модульная структура кода и использование криптографических протоколов, таких как (Шифрование AES и RSA) нападавшие были довольно сложными ».

Исследователи далее добавили, что ХАМАС славится не очень сложными способностями сотового телефона; это означает, что они не могут напрямую участвовать в распространение ViperRat.

Армия обороны Израиля, с другой стороны, все еще внимательно следит за [наблюдателем] и Kaspersky для отслеживания зараженных целей и предотвратить дальнейшие атаки, но их единственный способ против ViperRat: не используйте приложения, которые поступают из независимых источников сторонних источников.